Typ der Arbeit

- Projekt

- Bachelorarbeit

- Masterarbeit

Hintergrund

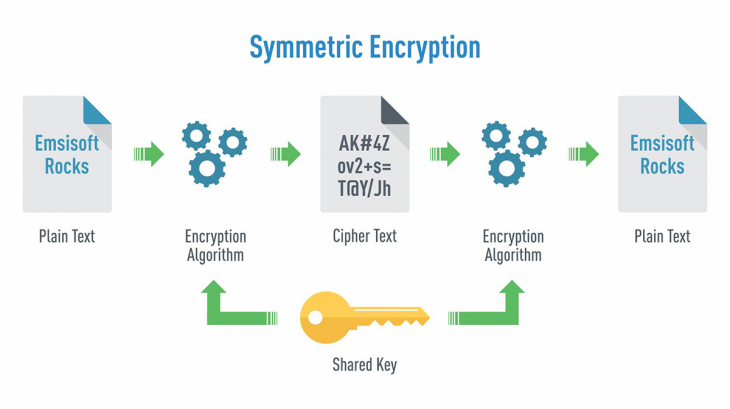

Viele IoT-Geräte kommunizieren über ein Funknetzwerk mit anderen Geräten. Da prinzipiell jeder in Funkreichweite die Kommunikation emfpangen kann, ist es wichtig dass diese Kommunikation verschlüsselt abläuft. In häufig verwendeten IoT-Protokollen wie LoRaWAN, ZigBee oder Z-Wave sind Verschlüsselungsverfahren daher bereits eingebaut. Ohne Kenntnis des zugehörigen Schlüssels ist es damit nicht mehr möglich, den Inhalt der Kommunikation zu erfahren oder eigene Pakete ins Netzwerk zu senden. Einige Protokolle wie ZigBee [1] verwenden dabei sogar für jeden Teilnehmer den selben Schlüssel.

Umso wichtiger ist es, dass die mit dem Netzwerk verbundenen Geräte den Schlüssel nicht wieder preisgeben. Idealerweise sollten die Schlüssel in einem gut gesicherten Secure Element [2] gespeichert werden, im schlechtesten Fall wird das Schlüsselmaterial auf einem Flash-Speicher im Gerät gespeichert, der mit der entsprechenden Hardware leicht auszulesen ist [3].

Aufgabenbeschreibung

Es sollen die folgenden Fragestellungen beantwortet werden:

- Wie werden Nutzdaten in verbreiteten IoT-Protokollen abgesichert?

- Welche Auswirkungen hätte ein Schlüsseldiebstahl für die Kommunikation der jeweiligen Protokolle?

- Welche Vorkehrungen können getroffen werden, um den Schlüssel in den Geräten zu sichern?

Zur weiteren Untersuchung können exemplarisch IoT-Geräte angeschafft werden, anhand derer dann praktische Angriffe auf das Schlüsselmaterial durchgeführt werden können.

Literatur

1: ZigBee Specification, ZigBee Standard Organisation, http://www.zigbee.org/wp-content/uploads/2014/11/docs-05-3474-20-0csg-zigbee-specification.pdf

2: What is a Secure Element?, Gemalto NV, https://www.justaskgemalto.com/en/what-is-a-secure-element/

3: Reverse Engineering Flash Memory for Fun and Benefit, Jeong Wook (Matt) Oh, https://www.blackhat.com/docs/us-14/materials/us-14-Oh-Reverse-Engineering-Flash-Memory-For-Fun-And-Benefit-WP.pdf

4: Galen Hunt, George Letey und Ed Nightingale. “The seven properties of highly secure devices”. In: tech. report MSR-TR-2017-16 (2017).

5: H. Ju u. a. “Implementation of a hardware security chip for mobile devices”. In: IEEE Transactions on Consumer Electronics 61.4 (Nov. 2015), S. 500–506. issn: 0098-3063. doi: 10.1109/TCE.2015.7389805.

6: NIST FIPS Pub. 140-2: Security requirements for cryptographic modules. Techn. Ber. Federal information processing standards publication, Mai 2001. doi: 10.6028/ nist.fips.140-2.

Betreuer

Johann Bauer

Voraussetzungen

Keine besonderen. Praktische Erfahrung mit Elektronikbauteilen ist für die Durchführung des Experiments von Vorteil.